關于網絡安全域隔離問題的研究與思考-服務器運維

2020-05-08 17:32 作者:艾銻無限 瀏覽量:

關于網絡安全域隔離問題的研究與思考-服務器運維

從歷史發展的角度看,安全域隔離一直是傳統安全領域廣泛采用的防御手段,比如起建于春秋戰國期間的邊塞長城一直延續至明末都在發揮巨大作用,堅城巨塞外圍都會建設起高高城墻、寬寬的護城河等等,無論長城還是城墻,它們的目的都是為了形成關里關外、城里城外兩個安全域,以便于實施統一的防護策略,也是為了方便同一安全域內的實體能夠相對比較容易溝通及聯系。在企業網絡安全防護方面,網絡安全域隔離也是網絡安全防御最重要、最基礎的手段之一,也是企業數據中心、信息系統建設最先需要考慮的基礎性問題。但是在企業網絡安全建設過程中,網絡安全域隔離的有效落實卻面臨各種各樣的問題,本文就是筆者對此問題的一些思考,記錄下來以供各位讀者參考。

一、什么是網絡安全域

網絡安全域就是一組安全等級相同、業務類型/功能相似的計算機、服務器、數據庫、業務系統等構成的系統**,具體表現在網絡中可能是一個IP網段(一個C段、一個B段)或幾個網段**,或者是一個VLAN或幾個VLAN**,或者是連接一個防火墻接口下的整個網絡區域,或者是機房里的一個機柜或幾個機柜等。上面的解釋其實還是比較抽象,舉幾個例子,比如存儲****的數據庫服務器與供客戶訪問的Web服務器顯然就不是一個安全等級,測試環境的服務器與正式提供服務的生產服務器顯然也不是一個安全等級,因此,要對他們進行安全域劃分。總的來說,一個安全域其實就是一個信任域,在符合監管要求的情況下你可以把一些你認為可以相互信任的計算機、設備放置在一個安全信任域當中,在信任域內部實施較松的安全策略,而信任域邊界實施較為嚴格監控、訪問控制等。每個信任域內服務器的多寡取決于單位信息系統建設、信息安全意識等多方面因素的制約。

從網絡攻擊者的角度來說,有一種典型的攻擊方式叫橫向滲透攻擊,其含義是攻擊者拿下了內網的某一臺主機,為了擴大戰果,往往會對該主機所在的C類地址段進行掃描,因為在企業內部一般同一個C類地址段不會有進一步的網絡隔離劃分。此時,這是一個C類段處于風險之中,那么如果我們沒有進行網絡安全域隔離,那么,整個數據中心都有可能處于攻擊者的直接打擊范圍。基于這后一點,我們明白了,網絡安全域隔離其實就是將整個網絡劃分為一個一個比較小的安全信任域,要不然整個網絡處于一張平面,攻擊者拿下一個地址之后,可以對整個網絡進行掃描探測發現。

二、網絡安全域隔離有什么好處

據筆者看來有四點:一是可以將壞東西、壞人隔離在一個小區域,以減小破壞程度。二是可以將壞東西、壞人集中在隔離邊界對其進行集中清除消滅。三是可以讓好東西、好人隔離在一個相對安全的區域,免受其他壞東西、壞人的侵害。四是可以在隔離邊界部署安全設施,以對好東西、好人加強保護,對壞東西、壞人進行阻斷攔截。

三、網絡安全域該怎么規劃設計

從不同的站位視度、不同觀察粒度來看,企業的網絡安全域劃分可以有不同分法。從企業外部看,安全域可以分為內網和外網,在此時,企業內部的所有辦公計算機、服務器、路由器、交換機等都屬于我們要保護的信息資產。因此,內、外網邊界就是我們實施統一安全策略、部署防御設施的“主陣地”,比如部署邊界防火墻、入侵檢測、上網行為管理等。

下面我們移步進入企業內部,站在企業內部泛泛的看,一般會將企業劃分為辦公網PC終端安全域和數據中心安全域,在此時,企業內部的辦公網區域、數據中心區域又是屬于不同的安全等級。

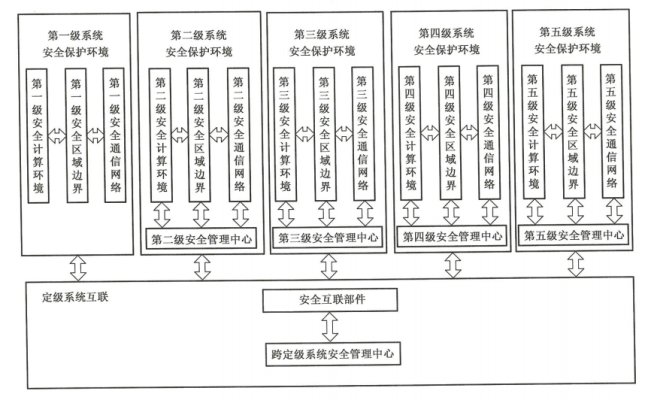

如果我們再進一步稍微細致的審視一下,其實各安全域內部也是分為子安全域的,內部的安全域劃分就是八仙過海、各顯神通了。比如,在《GB/T 25070-2019 信息安全技術 網絡安全等級保護安全設計技術要求》中,將企業內部網絡按照不同的等級保護級別進行安全域劃分,不同級別安全域之間采用安全互聯部件進行數據交互。

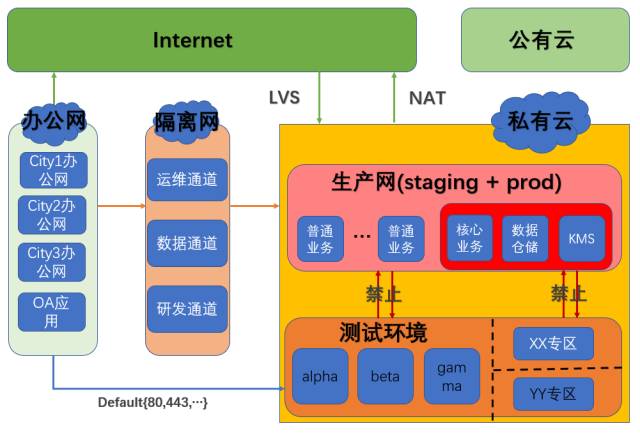

其實最早筆者認為OA服務器域應該劃歸數據中心內的安全域,后來參看了趙彥老師的《初探下一代網絡隔離與訪問控制》(美團技術團隊文章),好幾副圖的劃分方法都是把OA服務器域劃歸辦公網,如下圖。在這篇文章中趙彥老師分享了好幾種典型的區域隔離劃分方案,有興趣的讀者可以去參看一下。 另外,劉焱老師的《基于開源軟件打造企業網絡安全》一書中,OA服務器是被劃分為獨立的安全域,但此時應該屬于數據中心安全域內。

數據中心安全域又劃分為生產網、開發測試網等不同的網絡安全域,生產網安全域又會分為集團安全域、子分公司安全域等。集團安全域又劃分為生產網內網區和生產網DMZ區,生產內網安全域又會根據業務類型不同分為普通業務安全、核心業務安全域、數據倉庫安全域、KMS安全域等。

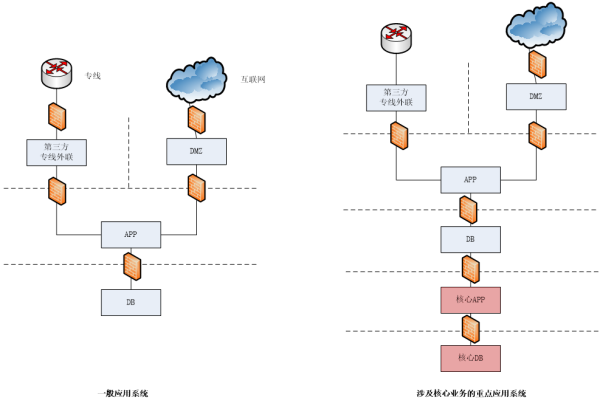

以上一般都是按照功能進行的安全域劃分,在實際場景中,還會存在其他方式的安全域劃分方法,比如,從縱深防御的角度看,一般系統分為DMZ區(Web服務區)、外聯區、APP區,DB區等。如下圖所示。這里面的DMZ區、外聯區、APP區、DB區就是一個一個的網絡安全域。

四、傳統網絡安全域隔離方式

說了這么多網絡安全域隔離的問題,那么具體怎么實現呢?有什么方式呢?以筆者的經驗主要有物理隔離、邏輯隔離(防火墻隔離、VLAN隔離等)。

(一)物理隔離。這里面又分為幾種:

- 強物理隔離。從字面上看,這是一種非常容易理解的網絡隔離方式,兩個網絡安全域從網絡線路、網絡設備、系統主機等硬件系統層面都是單獨部署一套,兩者之間嚴禁各種網絡連接。這個在當前大環境下,估計只有JD、GA、ZF等核心敏感部門或核心工業控制系統才會這么做,此種隔離方式不光建設成本比較高,后續的運維、信息共享都會存在較大的人力成本和時間成本。所以,一般企業都不可能采用這種方式了,特別是在互聯網、移動互聯的大背景下,凡是需要為客戶提供在線服務的就更難實現完全的強物理隔離了。

- 弱物理隔離。絕大部分傳統金融企業應該都是屬于這種模式。網絡設備、主機系統根據需要一般是每個網絡安全域一套,但是,安全域之間一般可以通過網閘、單向數據傳輸設備建立了特定的安全傳輸通道。

五、網絡安全域之間如何進行訪問控制

網絡隔離形成安全域只是為了提高企業的安全等級,但是,不管管理需要還是業務需要,最終安全域之間還是需要或多或少的進行通信,否則整個企業信息系統就沒有存在的必要了。那么,安全域之間通信應該通過什么方式進行隔離呢?以筆者的經驗,目前,網絡隔離后的通信方式主要網絡訪問控制策略(ACL)、接入網關、正反向代理、堡壘機等。其中:

ACL是防火墻或三層交換機上實現的,是一種基于IP地址的控制策略,在企業內部,網管人員可能為了方便進行管理,往往還會采用IP地址段的形式開通訪問控制列表,因此,這種控制粒度較粗,而且對于應用層的訪問缺乏控制。

接入網關、正反向代理是可以實現應用層一級訪問控制,還可以在其上增加更多的訪問控制策略等模塊。

堡壘機是為遠程運維提供的一種訪問控制辦法,可以登錄控制、操作攔截、操作審計等功能。

六、虛擬化/云計算環境下的網絡安全域隔離

一個服務或應用占用一臺物理機的時代已經逐漸成為歷史,虛擬化/云計算已經是目前廣泛應用的數據中心交付模式。然而,在虛擬化/云計算環境下,有沒有必要進行網絡安全域隔離?如何進行網絡安全域隔離

呢?筆者翻閱了阿里云、華為云等云計算公司發布的白皮書,網絡安全域隔離仍然是其網絡安全架構的基本實現方式之一。以阿里云的白皮書為例:

那么對于云租戶之間是怎么實現安全域隔離呢?目前云廠商普遍提供的方式是VPC的方式實現。VPC即virtual private cloud,也就常說的虛擬局域網,VPC實現了不同租戶間網絡隔離,由于VPC 使用了隧道封裝技術,保證了不同 VPC 間,網絡流量完全不可見,而 VPC 內部網絡流量則直接到達目的機器,從而確保了無論 VPC 內,還是 VPC 間,用戶流量都能夠得到安全性保障。其實根據企業的IT規劃,如果數據中心云平臺只是為了提供自己企業內部服務,VPC也可以實現企業內部各種網絡安全域的劃分,比如我們可以把DMZ劃為一個VPC,把數據庫劃為一個安全域,把辦公服務器劃為一個VPC。一般情況下,每個VPC都需要指定 1 個網段,網段范圍如下:

- 10.0.0.0/8 (10.0.0.0 – 10.255.255.255)

- 172.16.0.0/12 (172.16.0.0 – 172.31.255.255)

- 192.168.0.0/16 (192.168.0.0 -192.168.255.255 )

最后,對于云租戶內部又有什么方法實現網絡安全域隔離呢?這里也可以靈活考慮,比如,云租戶可以多租用幾個VPC實現隔離。另外,在VPC內部還可以采用安全組進行安全域劃分。以下是阿里云對安全組應用場景的表述:(1)安全組用于設置單臺或多臺云服務器的網絡訪問控制,它是重要的網絡安全隔離手段,用于在云端劃分安全域。(2)安全組是一個邏輯上的劃分,這個分組由同一個地域內具有相同安全保護需求并相互信任的實例組成。這種安全組在不同的云廠商實現中,叫法和實現方式可能也有差異,比如下圖中就將VPC內的隔離成為Subnet(子網),意思應該與安全組一樣。

七、結語

隨著虛擬化以及云計算技術的不斷演進,在網絡安全域隔離方法又出現了一些新的研究方向和實踐探討,比如微分段或微隔離。國際權威技術分析與咨詢研究公司Gartner公司在2016年、2017年、2018年連續三次將“微分段或微隔離”納入年度十大安全技術(項目),但是在最新的2019年已經沒有納入,不知道Gartner是怎么考慮的,但是從筆者了解的企業實踐來看,目前大面積實施“微分段或微隔離”的企業還不多,甚至是沒見過,也有可能是筆者視野狹窄,希望將來能夠與各位讀者一起探討關于“微分段或微隔離”方面的實踐。

近期,在讀鄭云文老師的《數據安全架構設計與實戰》時,鄭老師提出了一個觀點:安全域過多,會導致防火墻運維難度加大。在滿足合規要求下,安全域的數量越少越好。這也許也代表企業網絡安全域劃分的一個新方向,有興趣的讀者也可以好好研究一下。

相關文章

關閉

關閉